Если вы Интернет вещей (IoT) разработчик, вам, вероятно, часто приходится делать больше с меньшими затратами, когда речь идет о безопасности, постоянно ища новые способы защиты ваших продуктов от постоянно растущего списка угроз с помощью скудных системных ресурсов и, возможно, ограниченного опыта.

Здесь IoT приложения что не нужно применять меры безопасности?

Любое устройство, подключенное к Интернету, может быть уязвимо для локальных или удаленных атак. Злоумышленники могут атаковать практически любое подключенное устройство, чтобы попытаться украсть интеллектуальную собственность производителя, хранящуюся в системе, получить доступ к пользовательским данным или даже злонамеренно манипулировать системой, чтобы скомпрометировать пользователей или атаковать третьих лиц в Интернете.

Как продемонстрировала крупная распределенная атака типа «отказ в обслуживании» (DDoS) в конце прошлого года, признанная экспертами крупнейшей в своем роде в истории, даже такие, казалось бы, безобидные продукты, как домашние цифровые видеомагнитофоны (DVR), могут быть злонамеренно заражены и использованы как « ботнеты », чтобы остановить работу сторонних организаций. Атака в прошлом году затронула такие сервисы, как Twitter и PayPal, но аналогичные атаки потенциально могут быть нацелены на крупные технологии интеллектуальной инфраструктуры, такие как системы электросетей. Согласно исследованию, проведенному Kapersky Lab в 2016 году, устранение одной DDoS-атаки может стоить организации более 1,6 миллиона долларов.

Должен Безопасность Интернета вещей функции в первую очередь сосредоточены на Wi-Fi и шифровании на уровне Интернета пакетов, отправляемых по воздуху?

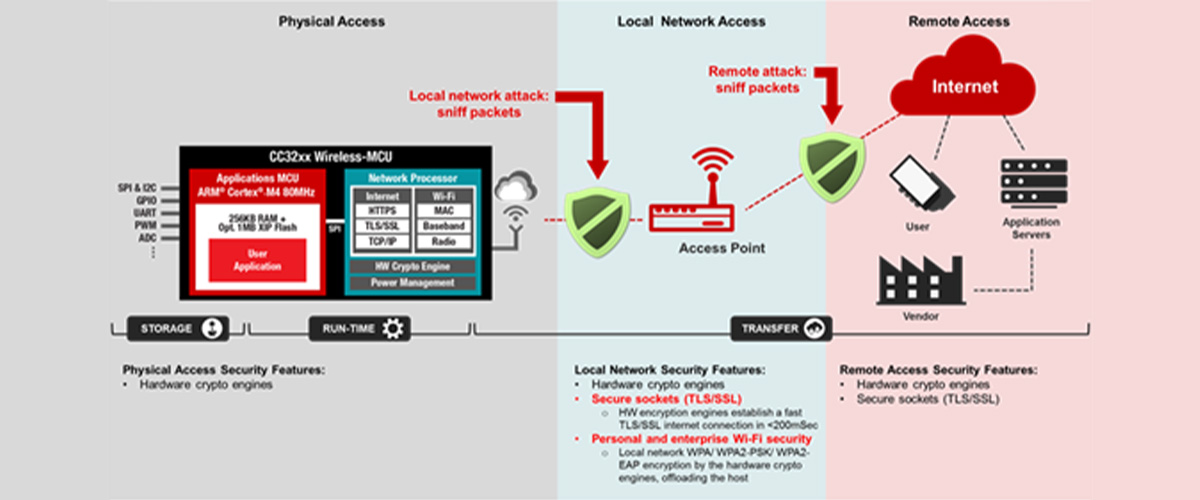

Рисунок 1: Функции безопасности локальной сети в действии

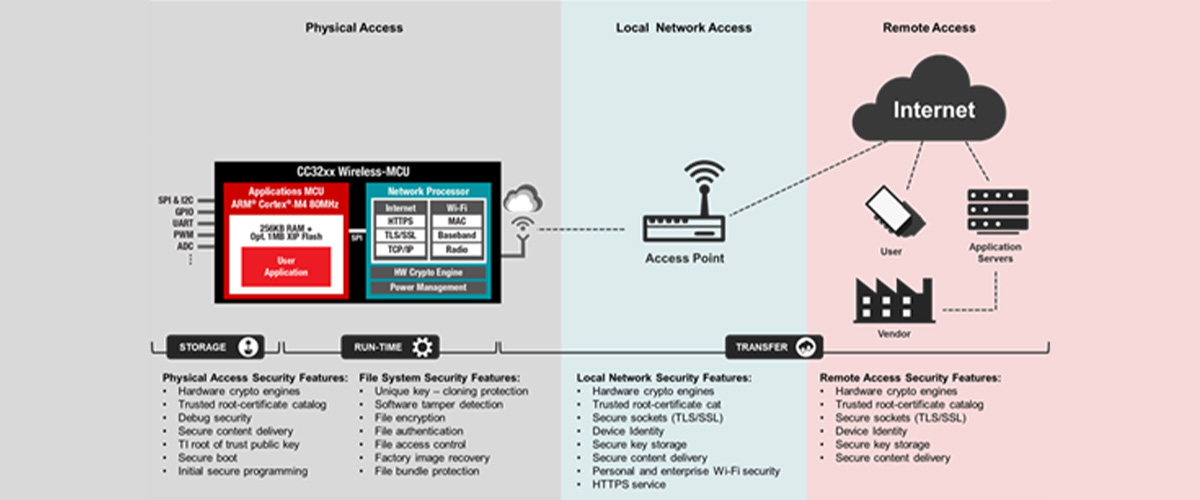

Рисунок 2: Функции безопасности CC3220

Вам нужно использовать высокопроизводительный микропроцессор (MPU) или специальный элемент безопасности для эффективной защиты ваших продуктов от потенциальных рисков?

В то время как все более худощавый Системные ресурсы Интернета вещей часто возникают проблемы проектирования, вы все равно можете стремиться к обеспечению более надежной безопасности в системах на основе MCU, оптимизированных для спецификаций материалов (BOM). Первые шаги - определить, какие системные активы подвергаются риску, где существуют потенциальные точки воздействия и какие угрозы, которые вы ожидаете, поставят систему под угрозу. Оттуда вы работаете над выбором компонентов, которые предлагают широкий спектр интегрированных аппаратных функций безопасности, одновременно разгружая главный MCU.

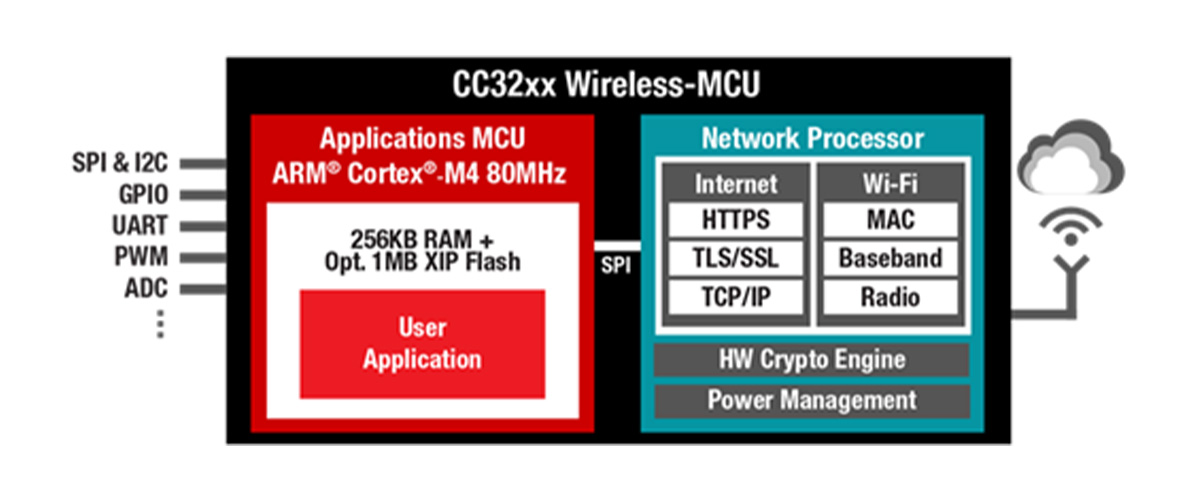

· Передача обработки функций безопасности устройства (включая безопасное управление файловой системой) сетевому процессору и аппаратным криптографическим механизмам. Это позволяет выделить миллион инструкций в секунду (MIPS) и память MCU приложения исключительно для главного приложения.